Palo Alto Networks в недавнем отчете рассмотрела деятельность хакерских групп, связанных с разведывательными службами Северной Кореи. Группы, которые в публичных отчетах часто объединяются под именем Lazarus, действуют в интересах правительства КНДР, занимаясь кибершпионажем, финансовыми преступлениями и разрушительными атаками на различные сектора по всему миру.

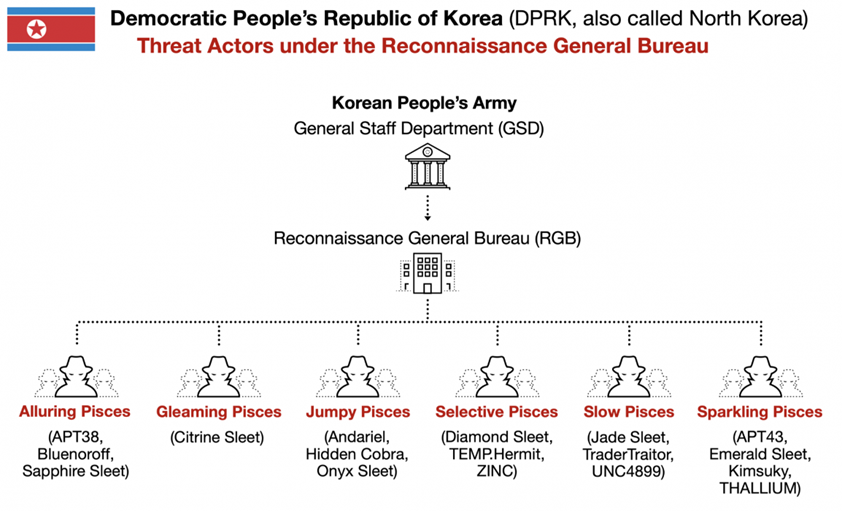

RGB — это структура, состоящая из нескольких подразделений, каждое из которых имеет свои уникальные цели и специализации. В настоящее время выделено шесть основных групп:

1. Alluring Pisces (также известная как Bluenoroff) — специализируется на атаках на финансовые учреждения, криптовалютные компании и банкоматы. Именно эта группа ответственна за крупные киберограбления.

2. Gleaming Pisces (Citrine Sleet) — атакует компании, работающие с криптовалютой, и связана с кампанией AppleJeus, в рамках которой распространялись поддельные криптовалютные приложения.

3. Jumpy Pisces (Andariel) — фокусируется на кибершпионаже, но также известна проведением атак с использованием программ-вымогателей.

4. Selective Pisces (TEMP.Hermit) — нацелена на медиа, оборонные и IT-компании, занимается как шпионажем, так и атаками на сети с целью их разрушения или компрометации.

5. Slow Pisces (TraderTraitor) — известна атаками на блокчейн-компании и участие в цепочках поставок, распространяет вредоносные приложения, такие как TraderTraitor.

6. Sparkling Pisces (Kimsuky) — основное направление деятельности этой группы — сбор разведывательных данных, при этом финансирование их операций осуществляется за счёт киберпреступлений.

Организационная схема северокорейских групп в рамках RGB

Отчёт также включает анализ 10 недавно обнаруженных семейств вредоносных программ, разработанных северокорейскими группами. Эти программы, нацеленные на Windows, macOS и Linux, используются для различных типов атак, таких как сбор информации, взлом корпоративных сетей и распространение программ-вымогателей.

В отчете также описаны такие вредоносные программы, как RustBucket, KANDYKORN, SmoothOperator, ObjCShellz и Fullhouse. Вредоносы охватывают широкий спектр функций, от скрытого проникновения в системы до кражи данных и управления заражёнными устройствами.

Одной из наиболее примечательных программ является RustBucket — многоступенчатое вредоносное ПО для macOS, обнаруженное в 2023 году. Этапы включают загрузку и выполнение нескольких компонентов, что затрудняет обнаружение и удаление. KANDYKORN — ещё один пример сложной многоступенчатой атаки, которая начинается с социальной инженерии, когда жертву обманом заставляют запустить вредоносный скрипт, замаскированный под обычный файл.

Также была выделена программа SmoothOperator, которая, по словам исследователей, использовалась для атаки на клиентов популярного приложения 3CX. Вредоносное ПО встраивалось в установочные файлы и собирало данные с заражённых устройств.

Исследователи подчеркивают, что группы под управлением RGB стали известны благодаря таким громким инцидентам, как атака на Sony Pictures в 2014 году, глобальная эпидемия WannaCry в 2017 году и многочисленные атаки на криптовалютные биржи. Деятельность хакеров из КНДР продолжается с 2007 года и охватывает множество отраслей и регионов по всему миру.

Из-за масштабов и сложности деятельности северокорейских групп, в 2024 году они были включены в ежегодную оценку безопасности MITRE ATT&CK, где анализируются их методы, тактики и используемое ПО. Palo Alto Networks, в свою очередь, продолжает разрабатывать и улучшать решения, направленные на защиту компаний от угроз, исходящих от этих хакерских групп.

В отчёте подчёркивается необходимость комплексного подхода к защите организаций, чтобы минимизировать риски, связанные с деятельностью государственных хакеров, таких как северокорейские группы под управлением RGB.